Macam-Macam Serangan Pada Sistem Jaringan Komputer

1. Spoofing

Spoofing adalah Teknik yang digunakan untuk memperoleh

akses yang tidak sah ke suatu komputer atau informasi, dimana penyerang

berhubungan dengan pengguna dengan berpura-pura memalsukan bahwa mereka adalah

host yang dapat dipercaya. Hal ini biasanya dilakukan oleh seorang hacker/

cracker.

Macam-Macam Spoofing

IP-Spoofing adalah serangan teknis yang rumit yant

terdiri dari beberapa komponen. Ini adalah eksploitasi keamanan yang bekerja

dengan menipu komputer dalam hubungan kepercayaan bahwa anda adalah orang lain.

Terdapat banyak makalah ditulis oleh daemon9, route, dan infinity di Volume

Seven, Issue Fourty-Eight majalah Phrack.

DNS spoofing adalah mengambil nama DNS dari sistem

lain dengan membahayakan domain name server suatu domain yang sah.

Identify Spoofing adalah suatu tindakan penyusupan

dengan menggunakan identitas resmi secara ilegal. Dengan menggunakan identitas

tersebut, penyusup akan dapat mengakses segala sesuatu dalam jaringan.

Contoh Web Spoofing

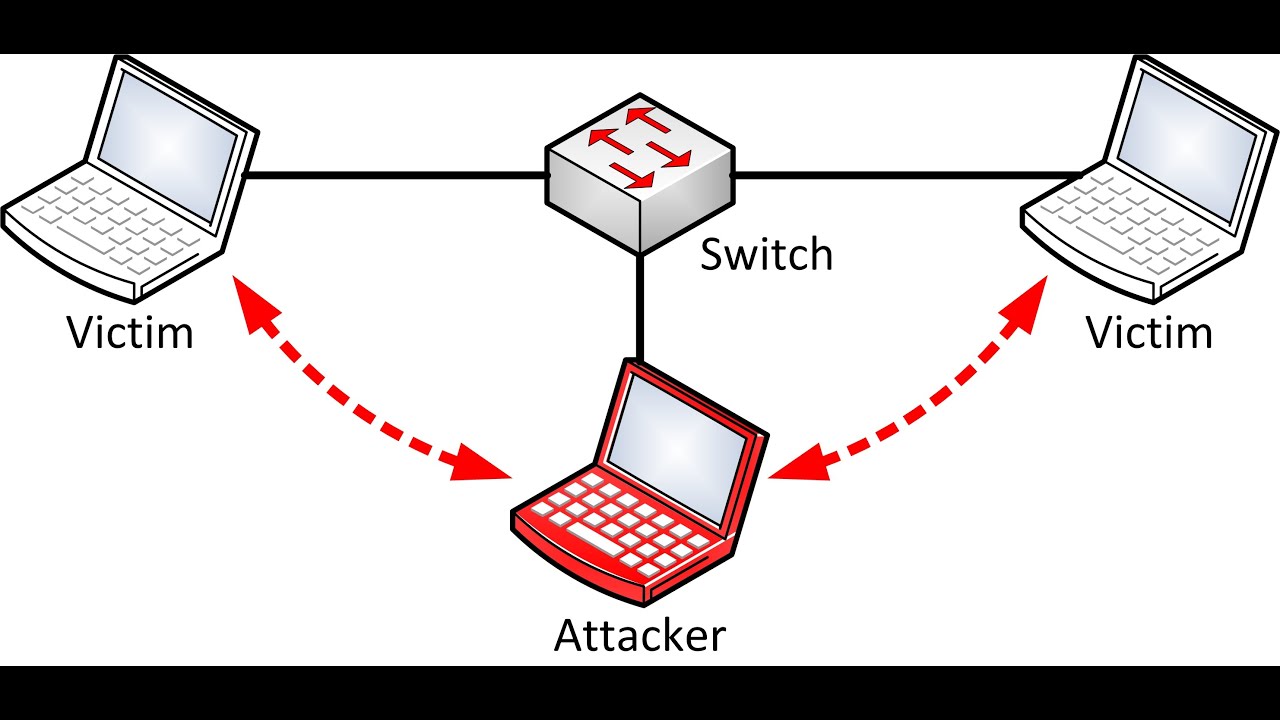

Web Spoofing melibatkan sebuah server web yang dimiliki

penyerang yang diletakkan pada internet antara pengguna dengan WWW, sehingga

akses ke web yang dituju pengguna akan melalui server penyerang. Cara seperti

ini dikenal dengan sebutan “man in the middle attack”. Hal ini dapat terjadi

dengan beberapa jalan, tapi yang paling mungkin adalah :

Akses ke situs web diarahkan melalui sebuah proxy

server : ini disebut (HTTP) application proxy. Hal ini memberikan pengelolaan

jaringan yang lebih baik untuk akses ke server. Ini merupakan teknik yang cukup

baik yang digunakan pada banyak situs-situs di internet, akan tetapi teknik ini

tidak mencegah Web Spoofing.

Seseorang menaruh link yang palsu (yang sudah di-hack)

pada halaman web yang populer.

Kita menggunakan search engine (mesin pencari, seperti

Yahoo, Alta Vista, Goggle) untuk mendapatkan link dari topik yang ingin dicari.

Tanpa kita ketahui, beberapa dari link ini telah diletakkan oleh hacker yang

berpura-pura menjadi orang lain. Seperti, pencarian untuk situs bank memberikan

salah satu hasil http://www.kilkbca.com, sayangnya kita mungkin tidak

mengetahui bahwa URL sebenarnya dari Bank BCA adalah http://www.klikbca.com

Kita menggunakan browser mengakses sebuah Web. Semua

yang ada pada NET (baik Internet maupun Intranet) direferensikan dengan

Universal Resource Locator(URL). Pertama-tama penyerang harus menulis-ulang URL

dari halaman web yang dituju sehingga mereka mengacu ke server yang dimiliki

penyerang daripada ke server web yang sebenarnya. Misalnya, server penyerang

terletak di www.attacker.com, maka penyerang akan menulis-ulang URL dengan

menambahkan http://www.attacker.com didepan URL yang asli.

2. DDOS (Distributed Denial of Service)

Serangan DOS (Denial-Of-Service attacks) adalah jenis

serangan terhadap sebuah komputer atau server di dalam jaringan internet dengan

cara menghabiskan sumber (resource) yang dimiliki oleh komputer tersebut sampai

komputer tersebut tidak dapat menjalankan fungsinya dengan benar sehingga

secara tidak langsung mencegah pengguna lain untuk memperoleh akses layanan

dari komputer yang diserang ȚersebuȚt.

Dalam sebuah serangan Denial of Service, si penyerang

akan mencoba untuk mencegah akses seorang pengguna terhadap sistem atau

jaringan dengan menggunakan beberapa cara, yakni sebagai berikut:

Membanjiri lalu lintas jaringan dengan banyak data

sehingga lalu lintas jaringan yang datang dari pengguna yang terdaftar menjadi

tidak dapat masuk ke dalam sistem jaringan. Teknik ini disebut sebagai traffic

flooding.

Membanjiri jaringan dengan banyak request terhadap

sebuah layanan jaringan yang disedakan oleh sebuah host sehingga request yang

datang dari pengguna terdaftar tidak dapat dilayani oleh layanan tersebut.

Teknik ini disebut sebagai request flooding.

Mengganggu komunikasi antara sebuah host dan kliennya

yang terdaftar dengan menggunakan banyak cara, termasuk dengan mengubah

informasi konfigurasi sistem atau bahkan perusakan fisik terhadap komponen dan

server.

Bentuk serangan Denial of Service awal adalah serangan

SYN Flooding Attack, yang pertama kali muncul pada tahun 1996 dan

mengeksploitasi terhadap kelemahan yang terdapat di dalam protokol Transmission

Control Protocol (TCP). Serangan-serangan lainnya akhirnya dikembangkan untuk

mengeksploitasi kelemahan yang terdapat di dalam sistem operasi, layanan

jaringan atau aplikasi untuk menjadikan sistem, layanan jaringan, atau aplikasi

tersebut tidak dapat melayani pengguna, atau bahkan mengalami crash. Beberapa

tool yang digunakan untuk melakukan serangan DoS pun banyak dikembangkan

setelah itu (bahkan beberapa tool dapat diperoleh secara bebas), termasuk di

antaranya Bonk, LAND, Smurf, Snork, WinNuke, dan Teardrop.

Meskipun demikian, serangan terhadap TCP merupakan serangan

DoS yang sering dilakukan. Hal ini disebabkan karena jenis serangan lainnya

(seperti halnya memenuhi ruangan hard disk dalam sistem, mengunci salah seorang

akun pengguna yang valid, atau memodifikasi tabel routing dalam sebuah router)

membutuhkan penetrasi jaringan terlebih dahulu, yang kemungkinan penetrasinya

kecil, apalagi jika sistem jaringan tersebut telah diperkuat.

3. Trojan Horse

Trojan horse atau Kuda Troya atau yang lebih dikenal

sebagai Trojan dalam keamanan komputer merujuk kepada sebuah bentuk perangkat

lunak yang mencurigakan (malicious software/malware) yang dapat merusak sebuah

sistem atau jaringan. Tujuan dari Trojan adalah memperoleh informasi dari

target (password, kebiasaan user yang tercatat dalam system log, data, dan

lain-lain), dan mengendalikan target (memperoleh hak akses pada target).

Cara Kerja

Trojan berbeda dengan jenis perangkat lunak

mencurigakan lainnya seperti virus komputer atau worm karena dua hal berikut:

Trojan bersifat "stealth" (siluman dan tidak

terlihat) dalam operasinya dan seringkali berbentuk seolah-olah program

tersebut merupakan program baik-baik, sementara virus komputer atau worm

bertindak lebih agresif dengan merusak sistem atau membuat sistem menjadi

crash.

Trojan dikendalikan dari komputer lain (komputer

attacker).

Cara Penyebaran

Penggunaan istilah Trojan atau Trojan horse

dimaksudkan untuk menyusupkan kode-kode mencurigakan dan merusak di dalam

sebuah program baik-baik dan berguna; seperti halnya dalamPerang Troya, para

prajurit Sparta bersembunyi di dalam Kuda Troya yang ditujukan sebagai

pengabdian kepada Poseidon. Kuda Troya tersebut menurut para petinggi Troya

dianggap tidak berbahaya, dan diizinkan masuk ke dalam benteng Troya yang tidak

dapat ditembus oleh para prajurit Yunani selama kurang lebih 10 tahun perang

Troya bergejolak.

Kebanyakan Trojan saat ini berupa sebuah berkas yang

dapat dieksekusi (*.EXE atau *.COM dalam sistem operasi Windows dan DOS atau

program dengan nama yang sering dieksekusi dalam sistem operasi UNIX, seperti

ls, cat, dan lain-lain) yang dimasukkan ke dalam sistem yang ditembus oleh

seorang cracker untuk mencuri data yang penting bagi pengguna (password, data

kartu kredit, dan lain-lain). Trojan juga dapat menginfeksi sistem ketika

pengguna mengunduh aplikasi (seringnya berupa game komputer) dari sumber yang

tidak dapat dipercayai dalam jaringan Internet. Aplikasi-aplikasi tersebut

dapat memiliki kode Trojan yang diintegrasikan di dalam dirinya dan mengizinkan

seorang cracker untuk dapat mengacak-acak sistem yang bersangkutan.

Tidak ada komentar:

Posting Komentar